외로운 Nova의 작업실

정보보안기사 필기 - 23(무선 통신 보안) 본문

- 무선 통신

<무선 네트워크 유형>

- WPAN : 단거리 peer to peer 방식으로 노트북간의 데이터 전송을 예시로 들 수 있습니다.

- WLAN : 임시 사무실고 같은 환경에서 사용합니다.

- WMAN : 대도시와 같은 넓은 지역을 대상으로 사용합니다.

<무선 통신의 보안 위협의 주요 요소>

- 채널 : 무선 네트워크는 일반적으로 브로드캐스팅 통신을 하게되는데 이경우 유선 네트워크 보다 도청이나 재밍에 훨씬 취약합니다.

- 이동성 : 아동성 떄문에 여러가지 위협이 생깁니다.

- 자원 : 스마트폰이나 태블릿의 메모리와 프로세싱 자원이 한정적이다보니 d-dos 공격이나 악성 소프트웨어 위협에 대처하기가 쉽지 않습니다.

- 접근성 : 물리적 공격에 매우 취약합니다.

<무선랜 특징>

- 감쇠 : 신호는 모든 방향으로 퍼지기 때문에 전자기 신호의 강도는 급격하게 줄어듭니다.

- 간섭 : 같은 주파수 대역을 사용하고 있는 다른 송신자의 신호도 받을 수 있습니다.

- 다중경로 전달 : 장애물에 반사될 수 있기때문에 한 수신자는 같은 송신자에게 하나이상의 신호를 받을 수 있습니다.

<무선랜 접근 제어>

CSMA/CD 알고리즘은 세가지 이유로 무선 LAN에 쓰이지 않습니다.

- 충돌을 감지하기 위해 호스트는 동시에 송수신을 해야하고 양방향 모드로 작동해서 충돌을 하지않음을 알려줘야합니다.

- 어떤 장애물떄문에 충돌이 발생하더라도 감지되지 않을 수 있습니다.

- 기지국들간의 거리가 멀경우 충돌을 감지하지 못하게 할 수 있습니다.

위의 세가지 문제를 극복하기위해 CSMA/CA(arrier sense multiple access with collision avoidance)가 사용되어습니다.

<블루투스>

블루투스는 서로 짧은 거리에 있을떄 전화기, 노트북, 컴퓨터 등과 같은 서로 다른 기능을 가진 장치를 연결하기 위해 설계된 무선 LAN 기술 입니다.

<블루투스 - 피코넷>

블루투스는 피코넷이라는 작은 네트워크를 가집니다. 피코넷은 총 8개의 지국을 가질 수 있으며 그중 하나는 주국(primary)이라고 하며 나머지는 종국(secondary)이라고 부릅니다.

<블루투스 - 스캐터넷>

피코넷은 스캐터넷이라는 것을 형성하기위해 합쳐질 수 있습니다. 한 피고넷 안의 종국은 다른 피코넷의 주국이 될 수 있습니다.

<블루투스 특징>

- 낮은 가격에 만족할만한 서비스입니다.

- 기기들의 동시 사용이 가능합니다.

- 많은 보안위협이 발생하는데, 그 이유는 전송되는 데이터를 그 영역안에 위치한 어떤 장비라도 캡처할 수 있기 때문입니다.

<블루투스 보안 취약점>

- 블루프린팅 : 블루투스 공격 장치의 검색 활동을 의미합니다.

- 블루스나핑 : 블루투스 취약점을 이용하여 장비의 임의 파일에 접근하는 공격입니다.

- 블루버깅 : 블루투스의 장비간의 취약한 연결 관리를 악용한 공격으로 공격장치와 공격 대상 장치를 연결하여 공격 대상 장치에서 임의의 동작을 실행하는 공격입니다.

- 블루재킹 : 블루투스를 이용해 스팸처럼 명함을 익명으로 퍼트리는 것입니다.

- 무선랜 보안

<무선랜 물리적 취약점>

무선랜의 AP는 외부에 노출된 형태로 위치하기때문에 비인가자에의한 장비의 파손 및 장비 리셋을 통한 설정 값 초기화등의 문제가 발생할 수 있습니다.

<무선랜 기술적 취약점>

- 무선랜의 가장 근본적인 문제점은 도청이라는 취약점을 가지고있습니다.

- 무선 AP 장비에 대량의 무선 패킷을 전송하는 서비스 거부 공격을 통해 무선랜을 무력화할 수 있다는 취약점을 가지고 있습니다. 강한 방해전파를 전송하는 것도 통신에 영향을 줄 수 있습니다.

- 공격자가 불법적으로 무선 AP를 설치하여 무선랜 사용자들의 전송 데이터를 수집할 수 있다는 취약점을 가지고 있습니다.

- 무선 데이터 암호화방식으로 많이 사용되고있는 WEP는 40비트의 공유비밀키와 24비트의 초기화 initialization verctor로 조합된 총 64비트의 키를 이용한 대칭키 RC4 스트림 암호화방식으로 보호됩니다.이는 초기화벡터의 짧은 길이로 재사용가능성이 있고 불완전한 RC4의 사용으로인한 암호키 노출가능성등의 취약점이 있습니다.

- wi-fi를 활성화 했을떄 나오는 무선랙 목록을 SSID라 하는데 만약 AP에 암호화방식이나 인증절차가 설정되어있지 않은경우 SSID값을 획득하여 불법적인 접속이 가능하다는 취약점이 있습니다.

- 무선랜 환경에서 접근제어를 위해 MAC 주소 필터링을 적용하기도하지만 공격자가 정상 사용자의 MAC 주소르 도용함으로써 쉽게 무력화 가능하다는 취약점이 있습니다.

<무선랜 관리적 취약점>

- 대부분의 기관에서는 사용하는 AP 개수정도만 파악하고 있어 장비가 파손되거나 도난당하여도 파악하지못한다는 취약점이 있습니다.

- 무선랜을 사용하는 사용자가 보안 정책을 따르지 않으면 보안성떨어진다는 취약점이 있습니다.

- 기관 외부로 전파가 도달되면 기관 외부에서 공격자에 의한 공격이 발생할 수 있다는 취약점이 있습니다.

- 무선랜 인증 기술

<SSID 설정과 폐쇄 시스템 운영>

SSID 값을 NULL로하여 접속을 요구하는 사용자를 차단하도록 AP를 설정하여 운영하는 것을 폐쇄시스템 운영이라고 합니다. SSID 숨김으로 설정하고 폐쇄시스템을 운영하면 SSID를 모르는 사용자의 접속 시도가 현저하게 줄고 SSID를 NULL로 설정하여 SSID와 관계없이 연결을 설정하려고 접속시도를 차단할 수 있습니다. 이는 구현하기도 쉽습니다.

<MAC 주소 인증>

접속을 허용하는 사용자의 MAC주소를 사전에 AP에 등록하여놓고 접속을 요청하는 단말기의 MAC 주소가 사전에 등록한 리스트에 존재하는지의 여부를 이용하여 인증을 하는 것을 말합니다. 간단한 보안설정이지만 대규모의 기관에서는 관리자이 업무가 많아진다는 단점이 있습니다.

<WEP 인증>

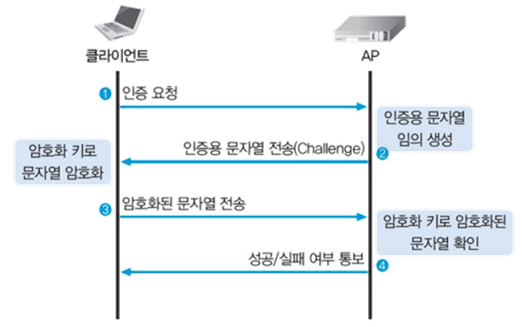

아래는 WEP 인증 절차 입니다.

WEP를 구현하는 것은 간단하고 인증 절차또한 간결하여 많은 편의를 제공하지만 몇가지 문제점이 있습니다.

- AP는 사용자를 인증하지만 사용자는 AP를 인증하지 않는다는 단방향 인증 메커니즘이라는 것입니다. 이는 복제 AP로 인한 피해가 발생하게 만듭니다.

- WEP 키값을 하나의 고정된 고유키값으로 사용하여 무선랜을 사용하는 모든 장비, 즉 AP와 사용자 단말기 등에 동일한 키값을 설정하여 사용하면 같은 값을 갖는 키의 사용으로 WEP 키값이 외부로 유출될 가능성이 큽니다.

따라서 키값을 계속 변경하는 동적 WEP을 사용하기도합니다.

<EAP>

EAP(extensible authentication protocol)는 어떤 링크에도 접속이 가능한 단순한 캡슐화 개념의 프로토콜입니다. EAP는 인증 서버와 무선장비 사이에서 상호인증을 허용하며 사용자가 패스워드, 토큰, OTP 패스워드, 인증서, 스마트카드 또는 커버로스를 사용함으로써 인증될 수 있게 해줍니다. 여러가지 선택사항을 허용하기위해 플러그인 되는 서로 다른 인증 모듈을 추가할 수 있는 프레임워크를 제공합니다. 현재 IEEE 802.1x에서 사용자 인증 방법으로 사용되고 있습니다.

- 무선랜 암호화 기술

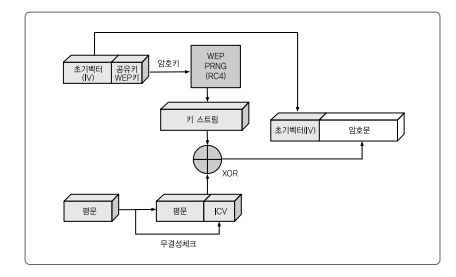

<WEP 암호화 기술>

WEP는 공키와 난수 발생기를 이용하여 키스트림을 생성하고 생성된 키스트림과 평문과의 XOR 연산을 통해 암호문을 생성합니다. 데이터의 무결성을 보장하기위해 CRC-32 알고리즘으로 구성되는 ICV를 사용합니다. 전송자는 평문에 ICV를 포함해서 암호화하고 수신자는 복호화후 평문에 있는 ICV와 CRC-32로 구한 ICV'을 비교하여 무결성 체크를 합니다. 무결성 체크가 성공적으로 이루어지면 펑문의 데이터를 최종적으로 수신합니다. WEP은 고정키값과 짧은 초기화벡터로 인해 취약점이 존재합니다. 이를 보안하기위해 TKIP가 개발되었습니다.

<TKIP>

TKIP(temporal key itegrity protocol)은 WEP의 강도를 향상시키거나 하드웨어 교체없이 WEP을 완전히 대채하는 것이였습니다. TKIP는 WEP을 적용할 수 있는 무선랜의 장비를 업그레이를 통해 사용자 레벨의 보안을 강화합니다. TKIP는 아래 보안기술을 이용하여 WEP의 취약점을 보안하고 있습니다.

- 48bit 확장된 초기벡터를 사용합니다.

- 초기벡터 값을 순차적 증가 규칙을 보완하여 재생 공격으로부터 보호합니다.

- CRC-32보다 MIC를 사용할 수 있도록 제공합니다.

하지만 WEP에서 사용하고 있는 RC4 암호 알고리즘을 사용하고 있고, 키 관리 방법을 제공하지 않고, 무선 패킷 수집 분석을 통한 고정된 키값의 키 크랙 공격의 가능성이 내재되어 있는등 WEP이 가지고 있던 기본적인 취약점을 그대로 갖는 단점이 있습니다.

<CCMP>

CCMP(counter mode witrh cbc-mac protocol)은 AES 블록암호를 사용합니다. CCMP는 802.11i를 사용하는 보안에서의 기본 모드에 해당하며 128비트의 대칭키를 사용하고 48비트의 초기벡터를 사용합니다. 또한 CCMP는 counter 모드 기반으로 CBC MAC을 결합한 CCM을 기반으로 하며 PN(packet number)을 통해 재생 공격을 방지합니다.

<WPA와WPA2>

- WPA는 802.11i 보안 규격의 일부 기능을 수영하여 만든 표준 구격으로 현재 사용되고 있는 하드웨어 변경없이 소프트웨어 업그레이드를 통해 지원 가능합니다. WPA에 포함되는 주요기술로는 TKIP가 있으며 EAP를 기반으로하여 사용자 인증을 제공합니다. WPA는 RADIUS, kerberos, 기타 인증 서버와 호환되며 AP에서 비밀번호를 수동으로 설정할 수 있는 사전 공유 키 방식 또한 제공됩니다.

- WPA2는 WPA로서 TKIP를 CCMP로 대체한 기술로 IEEE802.11i 수정안을 포함한 보안 기술입니다. RSN(roburt security network)라고도 불립니다.

<WPA-PSK>

WPA-PSK(wifi protected access pre-shared key)는 인증 서버가 설치되지 않은 소규모 망에서 사용되는 방식으로 AP와 단말기가 공유키를 가지고 있는지 4-way handshake 과정을 통해 확인하여 인증을 수행합니다. WEP처럼 클라이언트에대해 암호화키를 등록해두고있지만 이를 이용해 128비트 통신용 암호화키를 새로 생성하고 10000개 패킷마다 바꿔 사용함으로서 WEP의 고정된 키값의 사용에대한 취약점을 보완하였습니다. 하지만, 접속/인증 패스워드를 짧게 설정하거나 추측하기 쉬운 값으로 설정한 경우 사전 공격을 통해 손쉽게 크랙할 수 있다는 취약점이 있습니다.

<802.1x/EAP>

WPA/WPA2/WPA-psk는 WEP의 암복호화 키관리 방식을 중점적으로 보완한 방식인데 비해 WPA-enterprise는 사용자 인증 영역까지 보완한 방식입니다. WPA-enterprise는 EAP인증 프로토콜로 사용자 인증을 수행합니다. EAP는 미리 설정한 암호화키가 아닌 무선랜 연결 별로 재사용이 불가능한 다른 암호화 키를 사용합니다. 아래는 802.1x/EAP와 RADIUS 서버를 이용한 무선랜 사용자 인증 절차입니다.

- 클라이언트는 AP에 접속요청을 합니다.

- RADIUS는 클라이언트에 인증 challenge를 전송합니다.

- 클라이언트는 challenge값, 계정, 패스워드에 대한 해시값을 구하여 RADIUS에게 전송합니다.

- RADIUS는 사용자 관리 DB정보에서 계정과 패스워드를 확인하고 challenge 해시값을 구해서 받은 해시값과 비교합니다.

- 이들이 모두 맞으면 암호화키를 생성하여 클라이언트에게 전송합니다.

- 해당 암호화키를 사용하여 암호화 통신을 수행합니다.

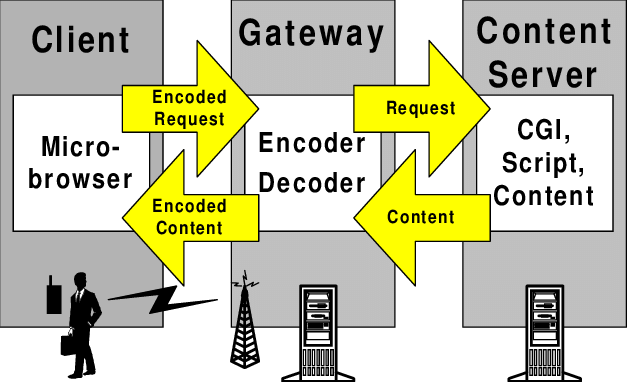

- WAP

WAP(wireless application protocol)은 웹과 같은 정보 서비스에 접근하기위해 모바일 폰과 페이저, PDA같은 장비에서 사용합니다. WAP는 기존의 XML, HTML과 같은 네트워크 기술과 호환해서 사용할 수 있도록 설계되었습니다. WAP는 클라이언트, 게이트웨이, 서버로 이루어져있습니다.

<WAP 프로토콜 구조>

- WSP(wirelss session layer) : 세션 레이어 프로토콜로 응용 프로그램에 두가지 세션 서비스를 위한 인터페이스를 지원합니다. 연결형 세션서비스는 WTP상에서 동작하고 비연결형 서비스는 WDP상에서 동작니다.

- WTP(wireless transaction protocol) : WTP는 상거래 트랜젝션과 같은 동작을 위해서 요청과 응답을 전달하여 트래젝션을 관리합니다.

- WDP(wirless datagram protocol) : WDP는 WAP 게이트웨이 사이에서 사용되는 통신 방법에 적합하게 변형합니다.

<WTLS>

WTLS(wireless transport security)는 모바일 장비와 WAP 게이트웨이 간의 보안서비스를 제공합니다. WTLS는 SSL을 보완하여 구성한 TLS 프로토콜을 기반으로 두고 있습니다. 종단-대-종단 보안을 제공하기위해서 클라이언트와 게이트웨이 사이에서는 WTLS를 사용하고 게트웨이와 서버 사이에서는 TLS를 사용합니다. 따라서 게이트웨이는 WTLS와 TLS 사이의 변환을 담당합니다. 또한 게이트웨이 안에서 데이터는 암호화되지않은 형태로 다루어지다보니 게이트웨이는 보안 위협이 많습니다. WTLS는 다음과 같은 기능이 있습니다.

- 데이터 무결성 : 클라이언트와 게이트웨이 사이에 전송된 데이터가 변조되지 않았다는 것을 보장합니다.

- 프라이버시 : 암호화를 통해 제 3자가 데이터를 읽을 수 없다는 것을 보장합니다.

- 인증 : 디지털 인증서를 통하여 상호 인증을 제공합니다.

- 서비스 거부 공격에대한 보호 : 재전송된 메시지를 탐지하고 제거합니다.

- 디바이스 인증기술(기기 인증)

기기인증이란 네트워크에 참여하는 기기를 식별하고 진위를 판단할 수 있는 신뢰된 인증 방법을 말합니다. 특히 기기인증서 기반의 인증을 의미합니다.

<기기인증 도입의 장점>

- 보안성 : 기기 인증서 발급 부터 이용까지 절차적 도움을 받을 수 있고 서비스 자체에 검증된 보안 수준을 구축함으로써 보안성을 제공합니다.

- 경제성 : 일관된 보안정챡 및 안정성을 마련함으로써 구축 및 운영비용을 절감합니다.

- 상호 연동성 : 유비쿼터스 시대의 도래로 기기서비스또한 인증이 요구될 전망이므로 단일 보안 프레임워크를 기반으로 한 상호연동성이 보장되는 기기인증체계 도입이 필요합니다.

<기기인증 기술>

- SSID : 특정 무선랜 접속을 위해서는 동일한 SSID를 통해 SSID를 알고있음을 인증합니다.

- AP간 WEP키 사용 : WEP키를 알고있음을 AP에게 인증합니다.

- 서버간 접근제어시 아이디/패스워드 이용 : 클라이언트가 아이디/패스워드를 서버에 전송하고 서버는 보유하고 있는 정보와 비교하여 인증하는 방식입니다.

- MAC 주소값 인증 : 자신의 MAC 주소를 AP에게 전달함으로 MAC주소로 자신을 인증합니다.

- 암호 프로토콜을 활요한 인증 : WEP보다는 WPAv1, WPAv1보다는 WPAv2가 더 안전합니다.

- challenge/response 인증 : OTP와 유사하게 일회성 해시값을 생성하여 사용자를 인증하는 방법입니다.

- RFID

RFID는 가청 주파수 대역인 무선 주파수(RF)와 제품에 붙이는 태그에 전 소비 과정에 대한 정보와 연동되는 식별자인 전자칩을 이용하여 물체를 식별할 수 있는 기술을 말합니다. 예를들어 하이패스가 있습니다.

<RFID 공격 유형>

- 도청 : RFID 시스템은 수미터의 범위 내에서도 리더기와 태그간에 통신이 가능함으로 악의적인 사용에 의한 도청 문제점이 있습니다.

- 트래픽 분석 : 리더기와 태그간의 통신 중에 트래픽 분석을 함으로서 어느 정도의 물품이 존재하고 빠져나가는지 알 수 있고 위치추적까지 가능합니다. 이는 개인의 신상정보까지 노출될 수 있는 위험이 존재합니다.

- 위조 : 공격자는 데이터 항목을 지우거나 대신할 수 있는 방법을 사용할 수 있습니다.

- 서비스 거부 공격 : 리더기를 가지고 수많은 질의를 리더기 및 태그에게 보낸다면 리더기와 태그는 많은 질의에 대해 일일이 반응해야합니다.

<암호기술을 사용하지 않는 RFID 정보보호 대책>

- kill 명령어 : 태그에 Kill 명령어를 전송하면 영구적으로 비활성화됩니다.

- sleep 명령어와 wake 명령어 : 태그에 sleep 명령어를 사용하면 태그의 기능을 잠시 동안 정지하였다가 wake 명령어를 사용하면 다시 동작하도록 하는 명령입니다.

- blocker 태그 기법 : 블로커 태그라고 불리는 전용 IC태그를 소비자가 소지함으로써 가까이 있는 진짜 IC태그의 ID를 읽을 수 없게 만듭니다.

- Faraday cage : 금속성 박막으로 태그를 막아 신호 전달을 방해하는 방법으로 사용범위가 극히 제한적입니다.

- jamming : 강한 방해 신호를 보내어 불법적인 리더기의 접근을 막는 방식으로 다른 정상적인 리더기도 방해할 수 있어 용도가 제한적인 방법입니다.

<암호 기술을 이용한 RFID 정보보호 대책>

해시 락 기법 : RFID는 연산 능력이나 자원 면에서 접근제어를 하기어려우므로 해시락 기법을 통해 one-way 해시함수를 기반으로 접근 제어 메커니즘을 사용할 수 있습니다.

XOR기반 원타임 패드 기법 : XOR과 같은 간단한 연산은 무리없이 이용할 수 있습니다.

- 모바일 보안

<IOS>

IOS의 틀은 유닉스라고 할 수 있으며 기본적인 통제권을 애플이 소유하고 있으며 완전한 통제를 위한 보안모델을 갖추고 있습니다.

<IOS 보안 체계>

- 안전한 부팅 절차 : IOS의 부팅절차를 포함한 모든 소프트웨어는 애플 암호화 로직의 서명된 방식에 의해 무결성이 확인된 후에만 동작합니다.

- 시스템 소프트웨어 개인화 : 모든 소프트웨어를 애플의 아이튠즈를 통해 일괄적으로 배포함으로서 보안상의 문제를 즉각적으로 대응할 수 있도록 하고 있습니다.

- 응용프로그램에대한 서명 : ios에 설치되는 모든 앱에 대해서 코드 무결성 사인을 등록하고 무결성 사인이 다를 경우 앱을 설치하지 못하게합니다.

- 샌드박스 활용 : 샌드박스는 운영체제와 독립되어 가상머신안에서 실행되는 형태를 말합니다.

- 원격지에서 ios 로그인 금지 : ios는 유닉스에 바탕을 두고 있어 일반 유닉스처럼 SSH 서버를 실행할 수 있고 SSH 서버에 원격지에서 로그인 할 수 도 있습니다.

<IOS 취약점>

IOS 보안상의 문제점은 탈옥한 IOS 기기에서 발생하며 IOS 내부의 시스템 파일 및 응용 프로그램에 대한 접근과 외부 관리 인터페이스를 조작할 수 있습니다. 이에따라 사용자가 IOS를 탈옥할 경우에는 일반 PC와 마찬가지로 패스워드 변경을 반드시 적용해야합니다.

<안드로이드>

안드로이드는 리눅스 커널을 기반으로한 모바일 운영체제로 애플의 폐쇄적인 정책과달리 구글은 공개적인 프로그램 개발을 추구하며 이에따라 보안통제도 다른 모습을 보여줍니다.

<안드로이드 보안 체계>

- 달빅 가상 머신 : 안드로이드에서 자바로 작성된 소프트웨어는 달빅 가상 머신에서 실행 가능한 코드로 컴파일 됩니다.

- 응용 프로그램의 권한 관리 : 안드로이드에 설치된 응용 프로그램은 일반 사용자 권환으로 실행되며 사용자의 데이터에 접근할때 모든 사항을 응용프로그램 사양에 명시하고 동의를 받게하고 있습니다.

- 응용 프로그램에대한 서명 : 안드로이드는 개발자가 응용 프로그램에 서명하도록 합니다.

- 샌드박스 활용 : IOS와 마찬가지로 안드로이드역시 애플리케이션을 샌드박스 프로세스 내부에서 실행하며 다른 애플리케이션의 접근을 통제하고 있습니다. 하지만 안드로이드는 특정 형태(동일한 개인키)를 갖추어 권한을 요청하는 것을 허용하며 ios에 비해 상대적으로 애플리케이션 간 통신과 데이터 전달이 자유롭습니다.

<안드로이드 취약점>

안드로이드의 경우 ios와 달리 앱 마켓이 여러개 존재합니다. 따라서 각종 바이러스와 악성코드가 유포되어있으며 이로인해 백신이 보급되고 있습니다. IOS의 경우 기본적으로 root 계정으로 동작하는데 반해 안드로이드는 일반계정으로 동작하고 루팅을 할 수 있습니다.

<BYOD 보안 기술>

- MDM : MDM(mobile device management)은 직원의 스마트폰에 잠금,제어,암호화,보안 정책 실행을 할 수 있는 기능을 제공합니다. 따라서 MDM이 적용된 스마트폰에는 기업의 보안 정책에 위배되는 앱은 설치 및 구동이 불가능하게되며 탈옥한 기기는 사용이 금지됩니다. 안전한 패스워드 설정 및 도난 및 분실시 원격 자료 삭제등도 있습니다. 이러한 관리는 업무용 스마트폰과 노트북등을 관리하기 위함입니다.

- 컨테이너화(containerization) : 업우용과 개인용 영역을 구분하여 보안 문제와 프라이버시 보호를 동시에 해결하는 기술입니다. 컨테이너라는 암호화된 별도 공간에 업무용 데이터와 개인용 데이터를 분리하고 관리하는 기술입니다.

- 모바일 가상화(hypervisors) : 하나의 모바일 기기에 개인용과 업무용 운영체제를 동시에 담아 개인과 사무 정보를 완전히 분리하는 기술입니다.

- MAM(mobile application management) : 업무 관련 앱에만 보안 관리 기능을 적용하는 기술입니다.

- NAC(network access control) : 사용자 기기가 기업 네트워크 접근 전 보안 정책을 준수했는지 여부를 검사하여 비정상 접근 여부에따라 네트워크 접속을 통제하는 기술입니다.

'Certification > 정보보안기사' 카테고리의 다른 글

| 정보보안기사 필기 - 25(네트워크 기반 프로그래밍 활용) (0) | 2022.12.09 |

|---|---|

| 정보보안기사 필기 - 24(네트워크 관리) (0) | 2022.12.08 |

| 정보보안기사 필기 - 22(네트워크 장비의 이해) (0) | 2022.12.02 |

| 정보보안기사 필기 - 21(라우팅) (0) | 2022.12.01 |

| 정보보안기사 필기 - 20(TCP/IP) (0) | 2022.11.29 |