외로운 Nova의 작업실

insecurebankv2 - 안전하지 않은 HTTP 통신 본문

insecurebankv2 - 안전하지 않은 HTTP 통신

Nova_ 2023. 5. 29. 17:00- 취약점 소개

앱이 서버와 통신을 할때 HTTP 프로토콜을 이용하면 패킷이 암호화되어있지않아 스니핑 공격을 통해 패킷 정보를 탈취할 수 있습니다.

- 취약점 진단

안드로이드에서 패킷을 보는 방법은 프록시를 사용하는 방법과 네트워크 상에서 패킷 정보를 확인하는 방법이 있습니다. 프록시를 사용하는 방법은 버프스위트를 사용하며 네트워크 상에서 패킷 정보를 확인하는 방법은 안드로이드 앱에서 tPacketCapture 앱으로 패킷을 캡처하고 이 캡처본을 와이어샤크를 통해 보는 방법입니다. 해당 블로그에서는 버프스위트를 사용하여 프록시로 패킷을 봐보겠습니다.

먼저 버프스위트를 다운로드해줍니다.

https://portswigger.net/burp/community-download-thank-you

Upgrade your skills with the Web Security Academy - from PortSwigger

Take your Burp Suite Community Edition experience to the next level with a free skills upgrade in the Web Security Academy.

portswigger.net

그 다음 프록시 리스너를 올 인터페이스로 변경해줍니다.

그리고 녹스를 켜고 와이파이 부분으로 들어가서 프록시를 구성해줍니다. 아래 포스팅을 참고하시면 됩니다.

https://blog.naver.com/PostView.naver?blogId=diana_kang&logNo=222491443980

[Andorid] Nox Player / Proxy 설정

열심히 일하고 있는 우리 학부연구생 애기들을 위해 작성했습니다 :) Nox Player Proxy 설정 Nox Play...

blog.naver.com

이제 버프스위트 인터셉트를 켜고 로그인해봅니다.

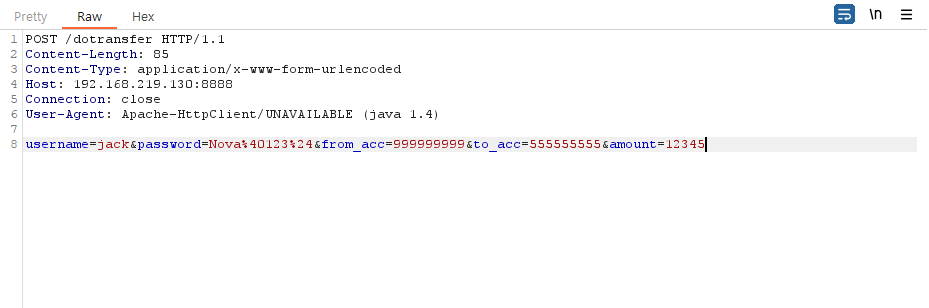

로그인시 username과 password가 평문으로 전송됨을 알 수 있습니다. 계좌이체도 해보겠습니다.

계좌이체 또한 평문으로 전송됨을 알 수 있습니다.

- 취약점 대응 방안

HTTP 통신이 아닌 SSL/TLS를 활용한 HTTPS 통신을 사용해야합니다. 또한 AES와 같은 검증된 알고리즘을 사용해야하고 최소한 128비트 이상의 키를 사용해야합니다.

'Mobile App Penetesting > Android App Vulnerability' 카테고리의 다른 글

| insecurebankv2 - 하드코딩 보안 (2) | 2023.06.02 |

|---|---|

| insecurebankv2 - 인자전달값 조작 (0) | 2023.06.01 |

| insecurebankv2 - 런타임 조작 (0) | 2023.05.27 |

| insecurebankv2 - 안드로이드 백업 취약점 (0) | 2023.05.26 |

| insecurebankv2 - 애플리케이션 디버깅 기능 (0) | 2023.05.22 |